L’identification comportementale de l’adversaire implique l’identification des méthodes ou techniques courantes suivies par un adversaire pour lancer des attaques afin de pénétrer le réseau d’une organisation. Il donne aux professionnels de la sécurité un aperçu des menaces et des exploits à venir. Il les aide à planifier l’infrastructure de sécurité du réseau et à adapter une gamme de procédures de sécurité pour prévenir diverses cyberattaques.

Voici quelques-uns des comportements d’un adversaire qui peuvent être utilisés pour améliorer les capacités de détection des dispositifs de sécurité :

Reconnaissance interne

Une fois que l’adversaire est à l’intérieur du réseau cible, il suit diverses techniques et méthodes pour effectuer une reconnaissance interne. Cela inclut l’énumération des systèmes, des hôtes, des processus, l’exécution de diverses commandes pour trouver des informations telles que le contexte utilisateur local et la configuration du système, le nom d’hôte, les adresses IP, les systèmes distants actifs et les programmes exécutés sur les systèmes cibles.

Les professionnels de la sécurité peuvent surveiller les activités d’un adversaire en recherchant les commandes inhabituelles exécutées dans les scripts Batch et PowerShell et en utilisant des outils de capture de paquets.

Utilisation de PowerShell

PowerShell peut être utilisé par un adversaire comme un outil pour automatiser l’exfiltration de données et lancer d’autres attaques.

Pour identifier l’utilisation abusive de PowerShell dans le réseau, les professionnels de la sécurité peuvent consulter les journaux de transcription de PowerShell ou les journaux d’événements Windows. La chaîne de l’agent utilisateur et les adresses IP peuvent également être utilisées pour identifier les hôtes malveillants qui tentent d’exfiltrer des données.

Activités proxy non spécifiées

Un adversaire peut créer et configurer plusieurs domaines pointant vers le même hôte, permettant ainsi à un adversaire de basculer rapidement entre les domaines pour éviter d’être détecté.

Les professionnels de la sécurité peuvent trouver des domaines non spécifiés en vérifiant les flux de données générés par ces domaines. En utilisant ce flux de données, les professionnels de la sécurité peuvent également trouver tous les fichiers malveillants téléchargés et la communication non sollicitée avec le réseau externe en fonction des domaines.

Utilisation de l’interface de ligne de commande

Un adversaire peut utiliser l’interface de ligne de commande pour interagir avec le système cible, parcourir les fichiers, lire le contenu des fichiers, modifier le contenu des fichiers, créer de nouveaux comptes, se connecter au système distant et télécharger et installer du code malveillant.

Les professionnels de la sécurité peuvent identifier ce comportement d’un adversaire en vérifiant les journaux pour l’ID de processus, les processus ayant des lettres et des chiffres arbitraires et les fichiers malveillants téléchargés à partir d’Internet.

Agent utilisateur HTTP

Dans la communication HTTP, le serveur identifie le client HTTP connecté à l’aide du champ de l’agent utilisateur. Un adversaire modifie le contenu du champ de l’agent utilisateur HTTP pour communiquer avec le système compromis et mener d’autres attaques.

Par conséquent, les professionnels de la sécurité peuvent identifier cette attaque à un stade initial en vérifiant le contenu du champ de l’agent utilisateur.

Serveur de commande et de contrôle

Les adversaires utilisent des serveurs de commande et de contrôle pour communiquer à distance avec les systèmes compromis via une session cryptée. En utilisant ce canal crypté, l’adversaire peut voler des données, supprimer des données et lancer d’autres attaques.

Les professionnels de la sécurité peuvent détecter les hôtes ou les réseaux compromis en identifiant la présence d’un serveur de commande et de contrôle en suivant le trafic réseau à la recherche de tentatives de connexion sortante, de ports ouverts indésirables et d’autres anomalies.

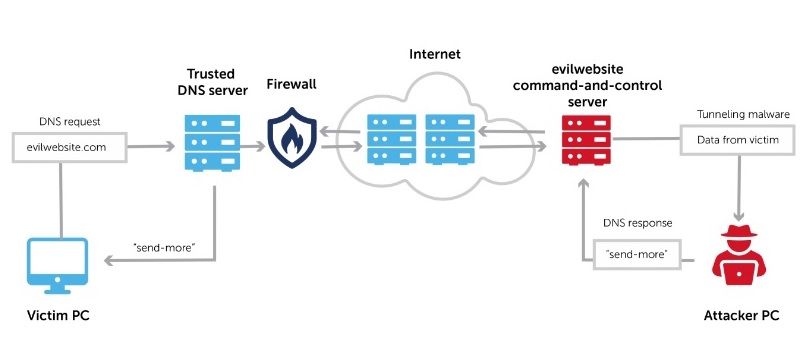

Utilisation du tunneling DNS

Les adversaires utilisent le tunneling DNS pour obscurcir le trafic malveillant dans le trafic légitime transporté par les protocoles communs utilisés dans le réseau.

Grâce au tunneling DNS, un adversaire peut également communiquer avec le serveur de commande et de contrôle, contourner les contrôles de sécurité et effectuer l’exfiltration de données.

Les professionnels de la sécurité peuvent identifier le tunneling DNS en analysant les requêtes DNS malveillantes, la charge utile DNS, les domaines non spécifiés et la destination des requêtes DNS.

Utilisation de Web Shell

Un adversaire utilise un shell Web pour manipuler le serveur Web en créant un shell dans un site Web. Il permet à un adversaire d’accéder à distance aux fonctionnalités d’un serveur.

À l’aide d’un shell Web, un adversaire effectue diverses tâches telles que l’exfiltration de données, les transferts de fichiers et les téléchargements de fichiers.

Les professionnels de la sécurité peuvent identifier le shell Web exécuté sur le réseau en analysant l’accès au serveur, les journaux d’erreurs, les chaînes suspectes qui indiquent le codage, les chaînes de l’agent utilisateur et par d’autres méthodes.

Mise en scène des données

Après une pénétration réussie dans le réseau d’une cible, l’adversaire utilise des techniques de mise en scène des données pour collecter et combiner autant de données que possible. Les types de données collectées par un adversaire comprennent des données sensibles sur les employés et les clients, les tactiques commerciales d’une organisation, des informations financières et des informations sur l’infrastructure réseau. Une fois collectées, l’adversaire peut exfiltrer ou détruire les données.

Les professionnels de la sécurité peuvent détecter la mise en scène des données en surveillant le trafic réseau à la recherche de transferts de fichiers malveillants, en surveillant l’intégrité des fichiers et les journaux d’événements.

Darkly.fr

Expertise Microsoft 365

Darkly.fr

Expertise Microsoft 365