Introduction sur les concepts fondamentaux du piratage éthique tels que la méthodologie de la chaîne de destruction cybernétique (Cyber Kill Chain), les concepts de piratage, les classes de piratage et les différentes phases du cycle de piratage.

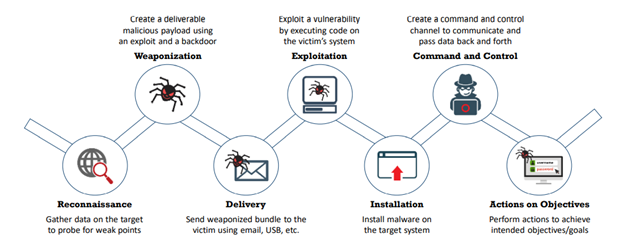

Méthodologie de la chaîne de destruction cybernétique

La méthodologie de la chaîne de destruction cybernétique est une composante de la défense axée sur le renseignement pour l’identification et la prévention des activités d’intrusion malveillantes. Cette méthodologie aide les professionnels de la sécurité à identifier les étapes que les adversaires suivent pour atteindre leurs objectifs.

La chaîne de destruction cybernétique est un cadre développé pour sécuriser le cyberespace basé sur le concept de chaînes de destruction militaires.

Cette méthode vise à améliorer activement la détection et la réponse aux intrusions. La chaîne de cyberdestruction est équipée d’un mécanisme de protection en sept phases pour atténuer et réduire les cybermenaces.

Reconnaissance (Reconnaissance)

Un adversaire effectue une reconnaissance pour recueillir autant d’informations que possible sur la cible afin de sonder les points faibles avant d’attaquer réellement. Ils recherchent des informations telles que des informations accessibles au public sur Internet, des informations réseau, des informations système et des informations organisationnelles de la cible. En effectuant une reconnaissance à différents niveaux de réseau, l’adversaire peut obtenir des informations telles que des blocs réseau, des adresses IP spécifiques et des détails sur les employés.

L’adversaire peut utiliser des outils automatisés pour des ports et des services ouverts, des vulnérabilités dans les applications et des identifiants de connexion pour obtenir des informations. De telles informations peuvent aider l’adversaire à obtenir un accès dérobé au réseau cible.

Les activités de l’adversaire sont les suivantes :

- Collecte d’informations sur l’organisation cible en effectuant des recherches sur Internet ou par ingénierie sociale

- Effectuer une analyse de diverses activités en ligne et d’informations accessibles au public

- Recueillir de l’information à partir de sites de réseautage social et de services Web

- Obtenir des informations sur les sites Web visités

- Suivi et analyse du site Web de l’organisation cible

- Exécution de Whois, DNS et empreinte réseau

- Exécution d’une analyse pour identifier les ports et services ouverts

Armement (Weaponization)

L’adversaire analyse les données collectées à l’étape précédente pour identifier les vulnérabilités et les techniques qui peuvent exploiter et obtenir un accès non autorisé à l’organisation cible. Sur la base des vulnérabilités identifiées lors de l’analyse, l’adversaire sélectionne ou crée une charge utile malveillante livrable sur mesure (arme malveillante d’accès à distance) en utilisant un exploit et une porte dérobée pour l’envoyer à la victime. Un adversaire peut cibler des périphériques réseau, des systèmes d’exploitation, des terminaux ou même des individus spécifiques au sein de l’organisation pour mener à bien son attaque.

Par exemple, l’adversaire peut envoyer un e-mail d’hameçonnage à un employé de l’organisation cible, qui peut inclure une pièce jointe malveillante telle qu’un virus ou un ver qui, une fois téléchargé, installe une porte dérobée sur le système qui permet l’accès à distance à l’adversaire. Les activités de l’adversaire sont les suivantes :

- Identification de la charge utile appropriée des logiciels malveillants en fonction de l’analyse

- Création d’une nouvelle charge utile de logiciels malveillants ou sélection, réutilisation, modification des charges utiles de logiciels malveillants disponibles en fonction de la vulnérabilité identifiée

- Création d’une campagne d’e-mails de phishing

- Exploitation des kits d’exploitation et des botnets

Livraison (Delivery)

L’étape précédente comprenait la création d’une arme. Sa charge utile est transmise à la ou aux victimes visées sous forme de pièce jointe à un e-mail, via un lien malveillant sur des sites Web ou via une application Web vulnérable ou une clé USB. La livraison est une étape clé qui mesure l’efficacité des stratégies de défense mises en œuvre par l’organisation cible selon que la tentative d’intrusion de l’adversaire est bloquée ou non.

Les activités de l’adversaire sont les suivantes :

- Envoi d’e-mails d’hameçonnage aux employés de l’organisation cible

- Distribution de clés USB contenant une charge utile malveillante aux employés de l’organisation cible

- Effectuer des attaques telles que le point d’eau sur le site Web compromis

- Mise en œuvre de divers outils de piratage contre les systèmes d’exploitation, les applications et les serveurs de l’organisation cible

Actions sur les objectifs (Actions on Objectives)

L’adversaire contrôle le système de la victime à distance et atteint finalement les objectifs prévus. L’adversaire accède à des données confidentielles, perturbe les services ou le réseau, ou détruit la capacité opérationnelle de la cible en accédant à son réseau et en compromettant davantage de systèmes.

L’adversaire peut l’utiliser comme point de départ pour effectuer d’autres attaques.

Installation (Installation)

L’adversaire télécharge et installe davantage de logiciels malveillants sur le système cible pour maintenir l’accès au réseau cible pendant une période prolongée. Ils peuvent utiliser l’arme pour installer une porte dérobée afin d’obtenir un accès à distance. Après l’injection du code malveillant sur un système cible, l’adversaire acquiert la capacité de propager l’infection à d’autres systèmes terminaux du réseau. En outre, l’adversaire tente de cacher la présence d’activités malveillantes des contrôles de sécurité tels que les pares-feux en utilisant diverses techniques telles que le cryptage.

Les activités de l’adversaire sont les suivantes :

- Téléchargement et installation de logiciels malveillants tels que des portes dérobées

- Accès à distance au système cible

- Tirer parti de diverses méthodes pour garder la porte dérobée cachée et en cours d’exécution

- Maintien de l’accès au système cible

Commandement et contrôle (Command and Control)

L’adversaire crée un canal de commande et de contrôle, qui établit une communication bidirectionnelle entre le système de la victime et le serveur contrôlé par l’adversaire pour communiquer et transmettre des données dans les deux sens. Les adversaires mettent en œuvre des techniques telles que le cryptage pour masquer la présence de tels canaux. En utilisant ce canal, l’adversaire effectue une exploitation à distance sur le système ou le réseau cible.

Les activités de l’adversaire sont les suivantes :

- Établissement d’un canal de communication bidirectionnel entre le système de la victime et le serveur contrôlé par l’adversaire

- Tirer parti de canaux tels que le trafic Web, la communication par e-mail et les messages DNS

- Application de techniques d’escalade des privilèges

- Cacher toute preuve de compromission à l’aide de techniques telles que le cryptage

Exploitation (Exploitation)

Une fois l’arme transmise à la victime visée, l’exploitation déclenche le code malveillant de l’adversaire pour exploiter une vulnérabilité dans le système d’exploitation, l’application ou le serveur sur un système cible. À ce stade, l’organisation peut être confrontée à des menaces telles que des attaques d’authentification et d’autorisation, l’exécution arbitraire de code, des menaces de sécurité physique et une mauvaise configuration de la sécurité.

Les activités de l’adversaire sont les suivantes :

- Exploitation de vulnérabilités logicielles ou matérielles pour accéder à distance au système cible

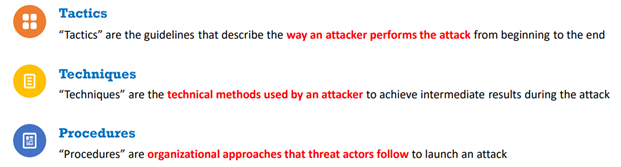

Tactiques, techniques et procédures (TTP)

Les termes « tactiques, techniques et procédures » désignent les modèles d’activités et de méthodes associés à des acteurs de menace spécifiques ou à des groupes d’acteurs de la menace.

Les TTP sont utiles pour analyser les menaces et profiler les acteurs de la menace et peuvent également être utilisés pour renforcer l’infrastructure de sécurité d’une organisation.

Le mot « tactique » est défini comme une ligne directrice qui décrit la façon dont un attaquant effectue son attaque du début à la fin. Le mot « techniques » est défini comme les méthodes techniques utilisées par un attaquant pour obtenir des résultats intermédiaires lors de son attaque. Enfin, le mot « procédures » est défini comme l’approche organisationnelle suivie par les acteurs de la menace pour lancer leur attaque.

Afin de comprendre et de se défendre contre les acteurs de la menace, il est important de comprendre les TTP utilisés par les adversaires.

- Comprendre les tactiques d’un attaquant aide à prédire et à détecter l’évolution des menaces dès les premiers stades.

- Comprendre les techniques utilisées par les attaquants permet d’identifier les vulnérabilités et de mettre en œuvre des mesures défensives à l’avance.

- Enfin, l’analyse des procédures utilisées par les attaquants permet d’identifier ce que l’attaquant recherche dans l’infrastructure de l’organisation cible.

Les organisations doivent comprendre les TTP pour protéger leur réseau contre les acteurs de menaces et les attaques à venir. Les TTP permettent aux organisations d’arrêter les attaques dès la phase initiale, protégeant ainsi le réseau contre les dommages massifs.

Tactique

Les tactiques décrivent la façon dont l’acteur de la menace opère au cours des différentes phases d’une attaque. Il comprend les différentes tactiques utilisées pour recueillir des informations pour l’exploitation initiale, effectuer une escalade des privilèges et un mouvement latéral, et déployer des mesures pour l’accès persistant au système. Généralement, les groupes APT dépendent d’un certain ensemble de tactiques immuables, mais dans certains cas, ils s’adaptent à des circonstances différentes et modifient la façon dont ils exécutent leurs attaques. Par conséquent, la difficulté de détecter et d’attribuer la campagne d’attaque dépend des tactiques utilisées pour effectuer l’attaque. Par exemple, pour obtenir des informations, certains auteurs de menaces dépendent uniquement des informations disponibles sur Internet, tandis que d’autres peuvent effectuer de l’ingénierie sociale ou utiliser des connexions dans des organisations intermédiaires. Une fois que des informations telles que les adresses e-mail des employés de l’organisation cible sont recueillies, les auteurs de la menace choisissent d’approcher la cible un par un ou en groupe. En outre, la charge utile conçue par les attaquants peut rester constante du début à la fin de l’attaque ou peut être modifiée en fonction de la personne ciblée. Par conséquent, pour mieux comprendre les acteurs de la menace, les tactiques utilisées dans les premières étapes d’une attaque doivent être analysées correctement.

Techniques

Pour lancer une attaque avec succès, les acteurs de la menace utilisent plusieurs techniques lors de son exécution. Ces techniques comprennent l’exploitation initiale, la mise en place et le maintien de canaux de commande et de contrôle, l’accès à l’infrastructure cible et la couverture des pistes d’exfiltration des données. Les techniques suivies par l’auteur de la menace pour mener une attaque peuvent varier, mais elles sont pour la plupart similaires et peuvent être utilisées pour le profilage. Par conséquent, la compréhension des techniques utilisées dans les différentes phases d’une attaque est essentielle pour analyser efficacement les groupes de menaces.

Procédures

Les « procédures » impliquent une séquence d’actions effectuées par les auteurs de la menace pour exécuter différentes étapes du cycle de vie d’une attaque. Le nombre d’actions diffère généralement en fonction des objectifs de la procédure et du groupe APT. Un acteur de menace avancé utilise des procédures avancées qui consistent en plus d’actions qu’une procédure normale pour obtenir le même résultat intermédiaire. Ceci est fait principalement pour augmenter le taux de réussite d’une attaque et diminuer la probabilité de détection par les mécanismes de sécurité. Une compréhension et une analyse appropriée des procédures suivies par certains acteurs de la menace lors d’une attaque aident les organisations à établir le profil des acteurs de la menace. Dans la phase initiale d’une attaque, comme lors de la collecte d’informations, il est difficile d’observer la procédure d’un groupe APT. Cependant, les étapes ultérieures d’une attaque peuvent laisser des traces qui peuvent être utilisées pour comprendre les procédures suivies par l’attaquant. Tous droits réservés. Toute reproduction est strictement interdite.

Darkly.fr

Expertise Microsoft 365

Darkly.fr

Expertise Microsoft 365